Hoewel veel websites intussen Multi-factor authenticatie (MFA/2FA) toepassen en vele organisaties dat ook verplichten, hebben cybercriminelen nieuwe aanvalsmethoden ontwikkeld om 2FA te omzeilen.

Hoewel veel websites intussen Multi-factor authenticatie (MFA/2FA) toepassen en vele organisaties dat ook verplichten, hebben cybercriminelen nieuwe aanvalsmethoden ontwikkeld om 2FA te omzeilen. Hierbij wordt phishing gecombineerd met geautomatiseerde otp-bots om toegang tot accounts te krijgen. Opvallend hierbij is de impact van valse telefoongesprekken.

Op deze pagina:

Multi-factor authenticatie is een beveiligingsfunctie die ondertussen een standaardpraktijk is in online-beveiliging. Zo goed als alle vooraanstaande online-diensten zijn er naar overgeschakeld of raden het aan.

De aanpak van 2FA is alom bekend. Het vereist dat gebruikers hun identiteit verifiëren met behulp van een tweede vorm van authenticatie, meestal een eenmalig wachtwoord (OTP: one-time-password) dat wordt verzonden via sms, e-mail of een authenticatie-app.

Hoe gaat het in zijn werk?

Deze extra beveiligingslaag via 2FA beschermt gebruikeraccounts normaal gezien zelfs als hun wachtwoorden gecompromitteerd zijn. Maar cybercriminelen ontwikkelden intussen manieren zodat gebruikers deze otp’s zélf bekend maken aan hen. Ze gebruiken zogenaamde otp-bots en schakelen hiervoor ook social-engineering-technieken in. Het was onder meer Kaspersky dat deze evolutie in phishingtechnieken recent heeft aangehaald.

Aanvallers proberen bij deze technieken doorgaans de inloggegevens van het slachtoffer te verkrijgen via phishing of datalekken en loggen vervolgens in op het account van het slachtoffer. Hierdoor wordt er een otp - eenmalig wachtwoord - naar de telefoon van het slachtoffer gestuurd.

Daarna belt de otp-bot het slachtoffer, doet zich voor als een vertegenwoordiger van een vertrouwde organisatie en gebruikt een voorbereide dialoog om het slachtoffer te overhalen de otp mee te delen. Waardoor de aanvaller uiteindelijk de otp ontvangt via de bot en zo toegang kan krijgen tot het account van het slachtoffer.

De kracht van het telefoongesprek

Cybercriminelen doen dit via telefoontjes in plaats van berichten omdat telefoneren de kans vergroot dat het slachtoffer snel reageert. De bot kan de toon en urgentie van een legitiem gesprek namelijk nabootsen, waardoor het overtuigender klinkt.

Cybercriminelen beheren otp-bots via speciale online panels of berichtenplatforms zoals Telegram. Deze bots hebben verschillende functies en abonnementen, en ze kunnen worden aangepast. Zo kan de bot verschillende organisaties imiteren, meerdere talen ‘spreken’ en kan er zelfs gekozen worden tussen een mannen- of vrouwenstem.

Er zijn ook geavanceerde opties waaronder het spoofen van telefoonnummers, waardoor het lijkt alsof de beller-id afkomstig is van een legitieme organisatie.

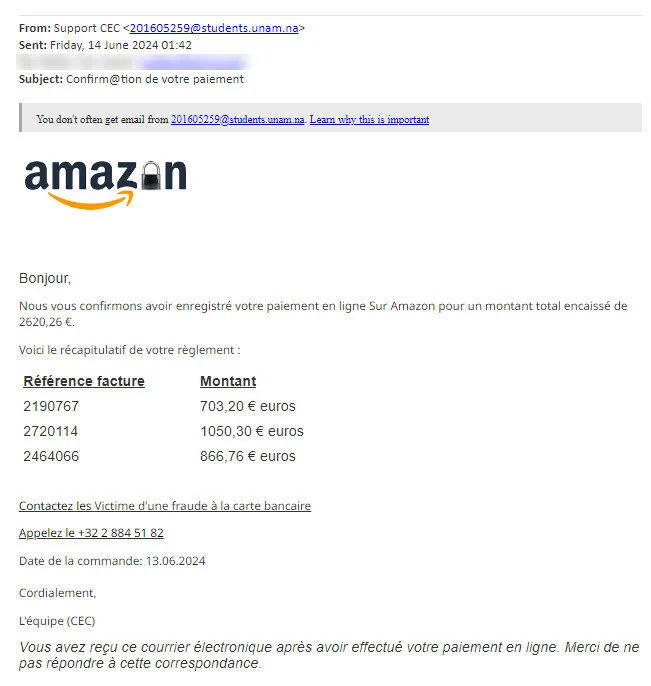

En cybercriminelen experimenteren nog meer met het gebruik van telefoonnummers, zoals in onderstaande mail die vanuit Amazon lijkt te komen, met een telefoonnummer om fraude te missen. Doordat zulke phishing mail geen link bevat geraakt hij makkelijker door de spam filters.

Legitieme diensten nabootsen

Kaspersky’s onderzoek toont de groeiende impact aan van deze phishing- en otp-botaanvallen. Van 1 maart tot 31 mei dit jaar detecteerde hun technologie bijna 5000 phishingpagina’s die werden gegenereerd door de kits die zijn gericht op het omzeilen van twee-factorauthenticatie in realtime.

‘Social engineering kan erg ingrijpend zijn, vooral door het gebruik van otp-bots die echte oproepen van vertegenwoordigers van legitieme diensten kunnen nabootsen’, stelt Olga Svistunova, security-expert bij Kaspersky. ‘Het is cruciaal waakzaam te blijven en de beste beveiligingspraktijken te volgen.’

Een vraag over hoe je phising kan tegengaan of interesse in een phishing simulatie? Plan een vrijblijvend gesprek.

Bron: Computable